إعداد تسجيل الدخول الموحد (SSO) لـ Okta

تقدم هذه المقالة تعليمات محددة لدمج تسجيل الدخول الموحد لـ 6clicks مع Okta

لإنشاء تطبيق 6clicks جديد (النوع: SPA OpenID Connect) في Okta، ستحتاج إلى صلاحيات إدارية. الخطوات على النحو التالي:

1. استرجع إعدادات SSO لـ 6clicks

قم بتسجيل الدخول إلى 6clicks باستخدام حساب مستخدم يمتلك صلاحية إدارة تسجيل الدخول الموحد.

انتقل إلى الإدارة → تسجيل الدخول الموحد. لاحظ المعلومات الموجودة في حقول Callback URIs و Logout URI و Roles.

قم بإنشاء أو سجل أدوار 6clicks التي ستستخدمها في بيئة تسجيل الدخول الموحد. ستنشئ مجموعات مطابقة في Okta لتعيينها لهذه الأدوار. يمكنك معرفة المزيد عن أدوار المستخدمين والصلاحيات هنا.

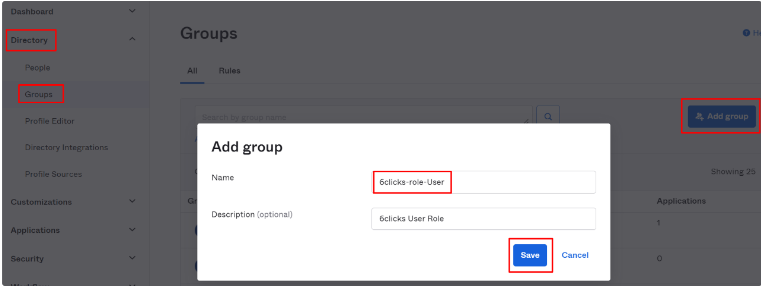

2. Okta: إنشاء المجموعات

يجب أن يكون كل مستخدم في Okta يستخدم 6clicks ضمن مجموعة تطابق على الأقل أحد أدوار 6clicks الصالحة. في وحدة تحكم إدارة Okta، انتقل إلى الدليل → المجموعات → إضافة مجموعة. أنشئ اسم مجموعة Okta بحيث يتوافق مع اسم الدور في 6clicks بالصيغة "6clicks-role-<اسم الدور>".

على سبيل المثال، بالنسبة لأدوار Administrator وUsers وCustomRole1 في 6clicks، ستكون أسماء مجموعات Okta كما يلي:

-

6clicks-role-Administrator

-

6clicks-role-Users

-

6clicks-role-CustomRole1

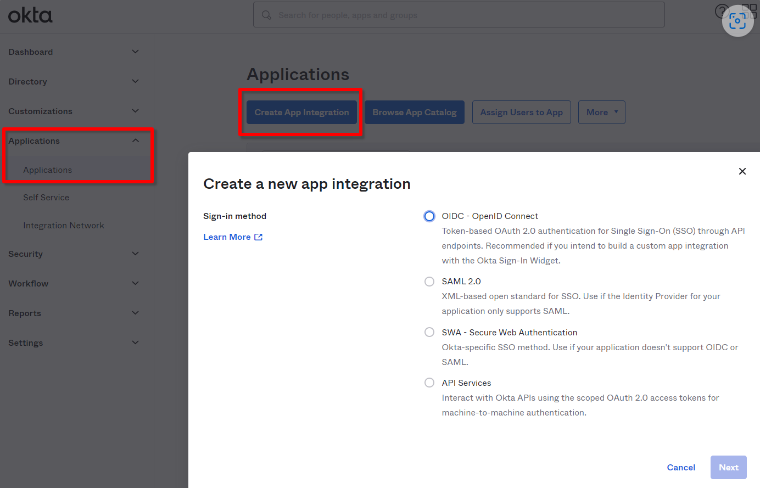

3. Okta: إنشاء التطبيق

اختر التطبيقات → التطبيقات. انقر على زر "إنشاء تكامل التطبيق".

-

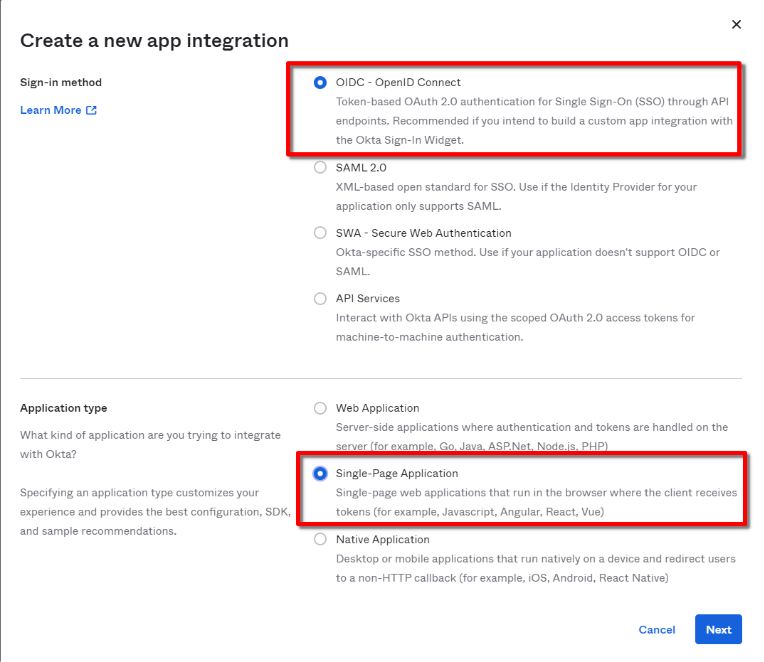

اختر OIDC - OpenID Connect

-

اختر تطبيق صفحة واحدة (SPA) كنوع المنصة

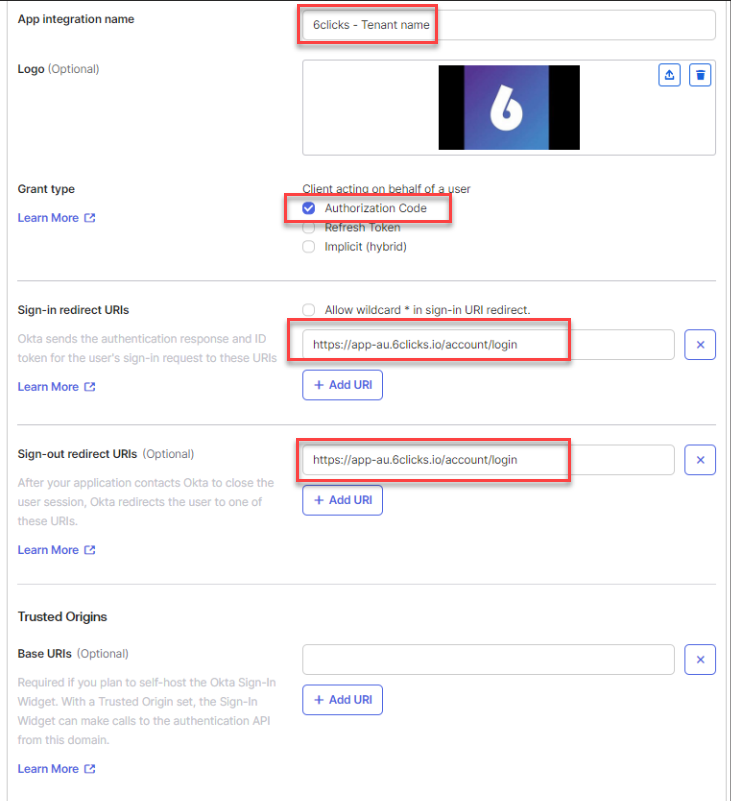

4. Okta: تكوين التطبيق

-

اسم تكامل التطبيق: أدخل اسمًا للتطبيق، مثل "6Clicks - Tenant Name"

-

الشعار: يمكنك تنزيل شعار 6clicks من مجموعة الوسائط

-

عناوين URI لإعادة التوجيه بعد تسجيل الدخول: https://{6clicks host name}/account/login (مثلاً: https://app-au.6clicks.io/account/login)

-

عناوين URI لإعادة التوجيه بعد تسجيل الخروج: https://{6clicks host name}/account/login (مثلاً: https://app-au.6clicks.io/account/login)

-

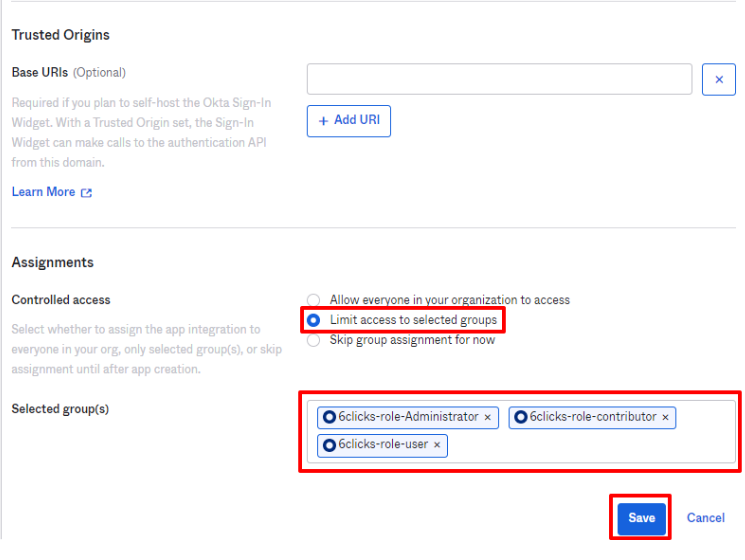

التعيينات: <أضف المجموعات التي أنشأتها في الخطوة السابقة>

(ملاحظة: عناوين URI لتسجيل الدخول وتسجيل الخروج المطلوبة لتكوين Okta يمكن الحصول عليها من إعدادات SSO لـ 6clicks المذكورة سابقًا)

5. تفعيل تسجيل الدخول من لوحة معلومات Okta

-

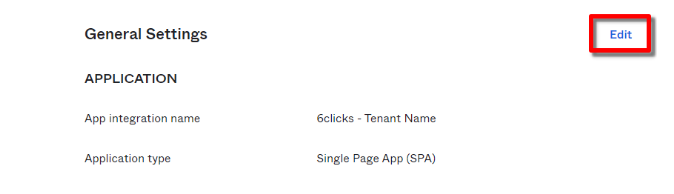

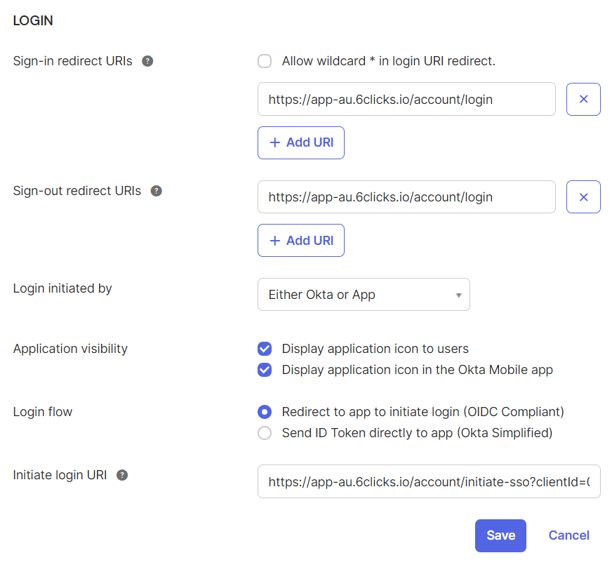

في إعدادات التطبيق العامة General Settings، اختر "تحرير"

-

قم بإلغاء تحديد Require consent

-

من يبادر بتسجيل الدخول: إما Okta أو التطبيق

-

ظهور التطبيق: ضع علامة على كلا المربعين حسب الحاجة

-

سير عمل تسجيل الدخول: إعادة التوجيه للتطبيق لبدء تسجيل الدخول (متوافق مع OIDC)

- URI بدء تسجيل الدخول: https://{6clicks host name}/account/initiate-sso?clientId={client Id of Okta application} (مثلاً: https://app-au.6clicks.io/account/initiate-sso?clientId=0o12vabsj123)

-

حفظ

سجل معرّف العميل

سيكون معرّف العميل لتطبيق Okta الجديد مطلوبًا لإنهاء إعداد 6clicks، لذا يرجى الاحتفاظ به للرجوع إليه في المستقبل

6. تكوين خادم تفويض Okta

يوفر Okta خادمين مختلفين للتفويض، هما خوادم التفويض المخصصة (بما في ذلك الخادم المخصص "الافتراضي") وخادم تفويض منظمة Okta (المعروف عادةً باسم "org authorization server"). فيما يلي التعليمات لكل نوع من خوادم التفويض.

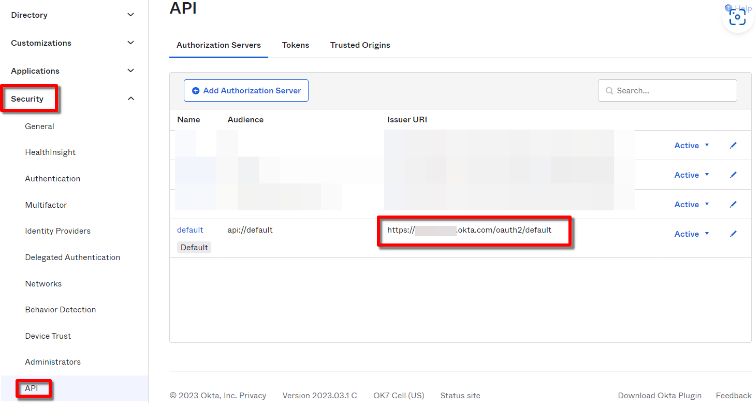

استخدام خادم تفويض مخصص من Okta

URI المصدر للخادم المخصص

سيظهر URI المصدر لجميع خوادم التفويض المخصصة ضمن وحدة تحكم إدارة Okta تحت Security → API → Authorization servers. انسخ URI المصدر المناسب.

قم بتحرير خادم التفويض المخصص الذي ترغب في استخدامه. سنقوم بإعداد مطالبة مخصصة وسياسة وصول مخصصة واستخدام نطاق 'profile' الموجود في مواصفات OpenID. سيستخدم مثالنا الخادم المخصص الافتراضي، ولكن يمكنك استخدام أي خادم مخصص تستخدمه منظمتك بالفعل أو يمكنك إضافة واحد جديد لهذا الغرض.

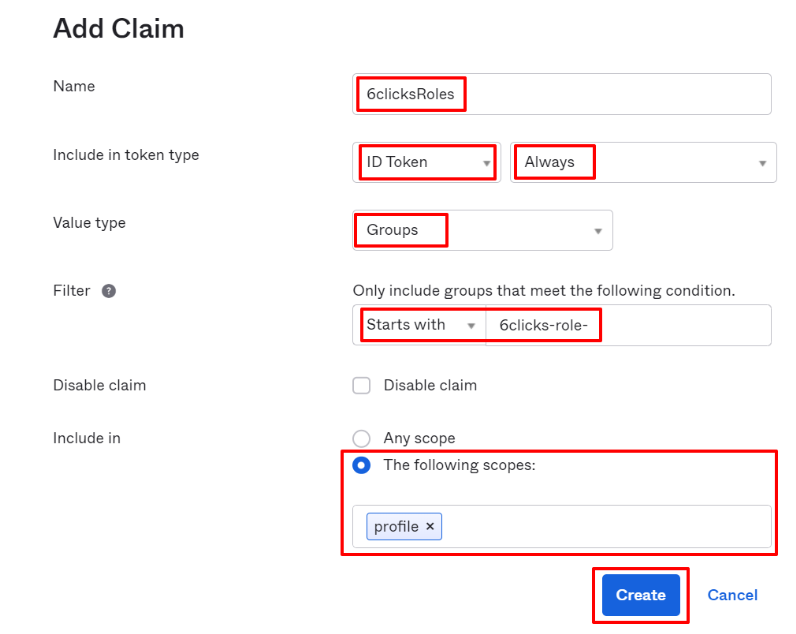

أضف مطالبة مخصصة

في تبويب المطالبات، انقر على إضافة مطالبة

-

الاسم: 6clicksRoles (يجب أن يكون بهذا الاسم).

-

تضمين في نوع الرمز: ID Token دائمًا.

-

نوع القيمة: مجموعات

-

فلتر: يبدأ بـ 6clicks-role-

-

تضمين في: النطاقات التالية: profile.

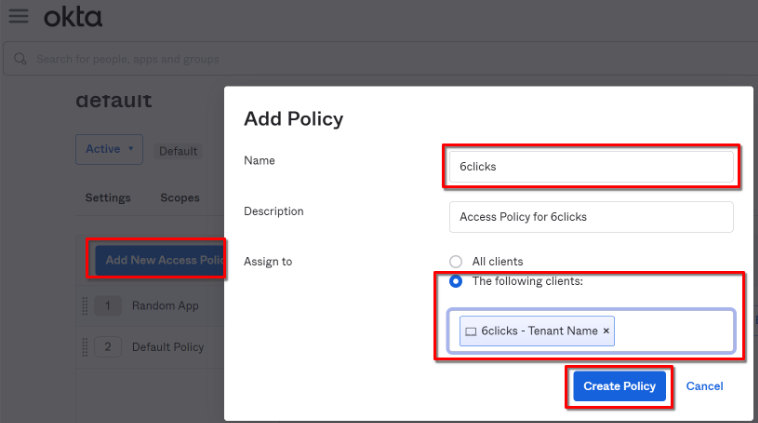

أنشئ سياسة وصول مخصصة

انتقل إلى تبويب سياسات الوصول واختر "إضافة سياسة وصول جديدة". أطلق اسمًا على السياسة وقم بتعيينها لتطبيق 6clicks الخاص بك.

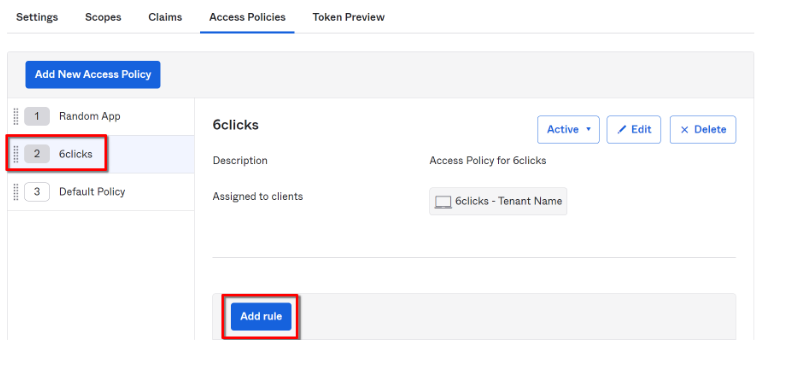

أنشئ قاعدة سياسة وصول

ستحتاج إلى إضافة قاعدة واحدة على الأقل. اختر السياستك وانقر على زر "إضافة قاعدة".

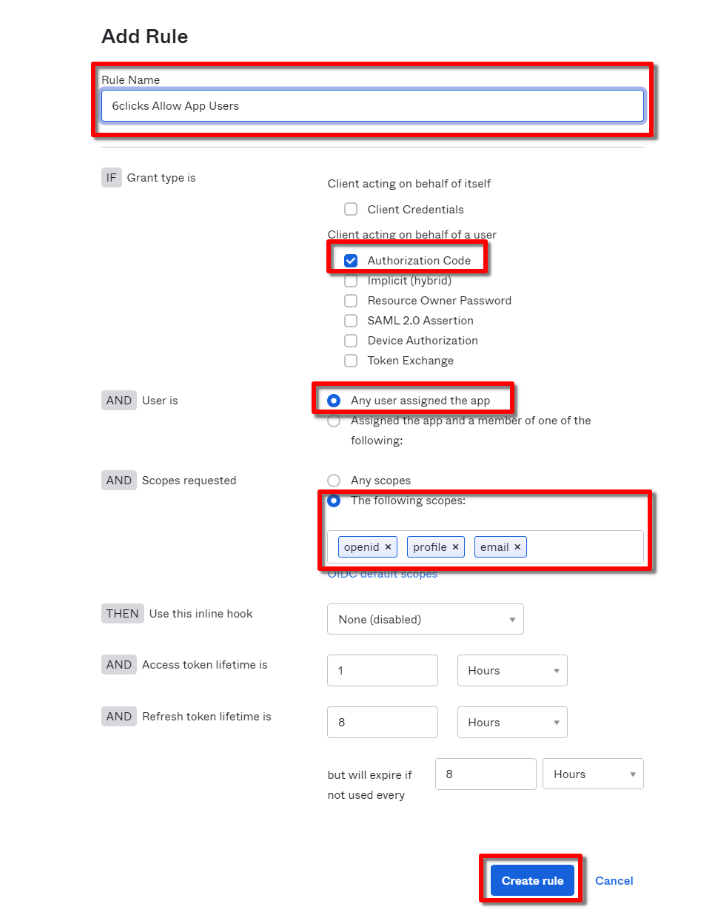

يُفضّل إنشاء القاعدة بالصفات التالية:

-

اسم القاعدة: صيغة حرة

-

إذا كان نوع التفويض: Authorization Code

-

وإذا كان المستخدم: أي مستخدم معين للتطبيق

-

وإذا كانت النطاقات المطلوبة: النطاقات التالية: openid, profile, email

ننصح بتعطيل سياسة Okta الافتراضية. يمكن تكوين مدد صلاحية رمز الوصول ورمز التحديث لتتوافق مع مستوى تحمل المخاطر لديك.

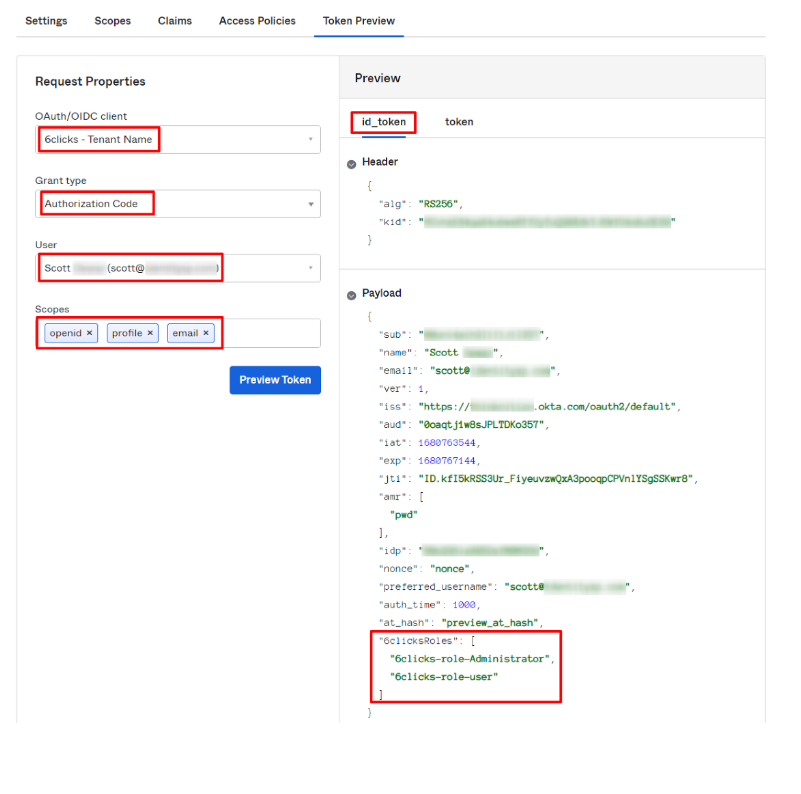

اختبر الرمز (Token) الخاص بك

يمكنك الآن اختبار ما إذا كانت سمة الأدوار، مع مجموعة 6clicksAuthRoles، قد أضيفت إلى رمز الهوية (ID Token) لهذا التطبيق. يرجى التأكد من أن الإعداد أعلاه مكتمل وأن هناك مستخدمًا واحدًا على الأقل معيينًا لمجموعة 6clicks صالحة داخل Okta.

انقر على تبويب معاينة الرمز

-

عميل OAuth/OIDC هو تطبيق 6clicks الخاص بك

-

نوع التفويض: Authorization code

-

يجب أن يكون المستخدم معيّنًا ضمن مجموعة صالحة، والتي يجب تعيينها للتطبيق (انظر أعلاه)

-

النطاقات: open, profile, email

يجب أن ترى سمة الأدوار في id_token مع المجموعات المطابقة عند النقر على معاينة الرمز

استخدام خادم منظمة Okta (org server)

URI مصدر خادم المنظمة في Okta

يكون URI المصدر لخادم تفويض منظمة Okta على النحو التالي: https://{yourOktaDomain}. You ستحتاج هذا لإنهاء إعداد 6clicks، لذا يرجى تسجيله والاحتفاظ به للرجوع إليه لاحقًا.

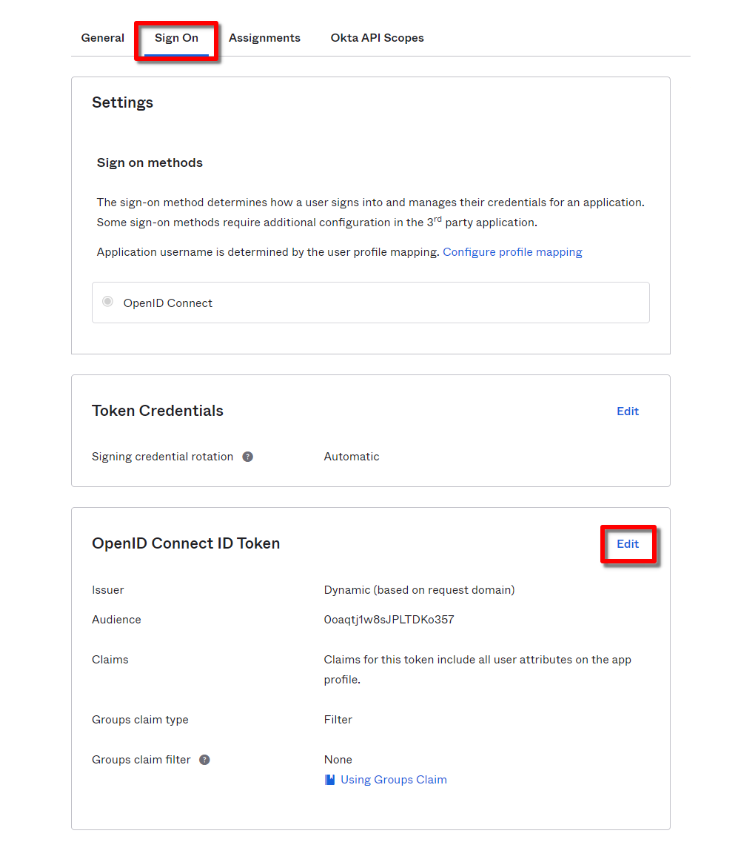

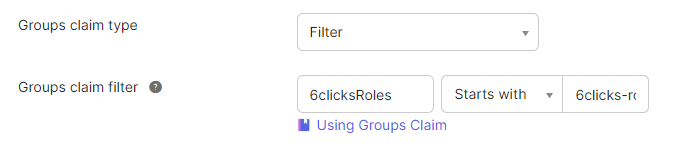

قم بتكوين مطالبة مجموعة خادم المنظمة

في تبويب تسجيل الدخول للتطبيق، انقر على "تحرير" في قسم OpenID Connect ID Token.

-

احتفظ بنوع مطالبة المجموعة كـ "Filter" واجعل الفلتر: 6clicksRoles يبدأ بـ 6clicks-role-

عند تسجيل مستخدم الدخول إلى تطبيق "6Clicks - Tenant Name"، سيتم تضمين مطالبات المجموعة في رمز الهوية، مع كون أسماء المجموعات هي أسماء الأدوار.

7. أكمل إعداد 6clicks

يجب أن يكون لديك الآن معرّف عميل (تطبيق) من Okta Client ID وURI مصدر. باستخدام هذه المعلومات عد إلى 6clicks لـ إنهاء إعداد SSO لـ 6clicks.