Okta シングルサインオン (SSO) セットアップ

この記事では、6clicksとOktaのSSO統合に関する具体的な手順を提供します

Oktaで新しい6clicksアプリケーション(タイプ: SPA OpenID Connect)を作成するには、管理者権限が必要です。手順は以下の通りです:

1. 6clicks SSO設定を取得する

シングルサインオンを管理する権限を持つユーザーアカウントで6clicksにサインインします。

管理 → シングルサインオンに移動します。コールバックURI、ログアウトURI、および役割フィールド内の情報を記録します。

シングルサインオン環境で使用する6clicksの役割を作成するか、記録します。これらの役割に対応するグループをOktaで作成します。ユーザー役割と権限についてはこちらで学べます。

2. Okta: グループを作成する

6clicksを使用するOktaの各ユーザーは、少なくとも1つの有効な6clicksの役割に一致するグループに所属している必要があります。Okta管理コンソールで、ディレクトリ → グループ → グループを追加に移動します。6clicksの役割名に対応するOktaグループ名を"6clicks-role-<役割名>"の形式で作成します。

例えば、6clicksのAdministrator、Users、CustomRole1の役割に対して、Oktaのグループ名は以下のようになります:

-

6clicks-role-Administrator

-

6clicks-role-Users

-

6clicks-role-CustomRole1

3. Okta: アプリケーションを作成する

アプリケーション → アプリケーションを選択します。「アプリ統合を作成」ボタンをクリックします。

-

OIDC - OpenID Connectを選択します

-

シングルページアプリ (SPA)をプラットフォームタイプとして選択します

4. Okta: アプリケーションを構成する

-

アプリ統合名: アプリケーションに「6Clicks - テナント名」のような名前を付けます

-

ロゴ: メディアキットから6clicksのロゴをダウンロードできます

-

サインインリダイレクトURI: https://{6clicksホスト名}/account/login (例: https://app-au.6clicks.io/account/login)

-

サインアウトリダイレクトURI: https://{6clicksホスト名}/account/login (例: https://app-au.6clicks.io/account/login)

-

割り当て: <前のステップで作成したグループを追加>

(注: Oktaの設定に必要なサインインおよびサインアウトURIは、前に記録した6clicks SSO設定から取得できます)

5. Oktaダッシュボードからのログインを有効にする

-

アプリケーションの一般設定で「編集」を選択します

-

同意を要求するのチェックを外します

-

ログインの開始元: Oktaまたはアプリ

-

アプリケーションの可視性: 必要に応じて両方のボックスにチェックを入れます

-

ログインフロー: ログインを開始するためにアプリにリダイレクト (OIDC準拠)

- ログインURIの開始: https://{6clicksホスト名}/account/initiate-sso?clientId={OktaアプリケーションのクライアントID} (例: https://app-jp.6clicks.io/account/initiate-sso?clientId=0o12vabsj123)

-

保存

クライアントIDを記録する

新しいOktaアプリケーションのクライアントIDは、6clicksセットアップを完了するために必要ですので、記録して将来の参照のために保存してください

6. Okta認可サーバーを構成する

Oktaには、カスタム認可サーバー(「デフォルト」カスタムサーバーを含む)とOkta組織認可サーバー(一般に「org認可サーバー」と呼ばれる)の2つの異なる認可サーバーがあります。以下に、両方のタイプの認可サーバーの手順を示します。

カスタムOkta認可サーバーを使用する

カスタムサーバー発行者URI

発行者URIは、Okta管理コンソールのセキュリティ → API → 認可サーバー内のすべてのカスタム認可サーバーに表示されます。関連する発行者URIをコピーします。

使用するカスタム認可サーバーを編集します。カスタムクレームとカスタムアクセスポリシーを設定し、既存のOpenID仕様の「プロファイル」スコープを使用します。例ではデフォルトのカスタムサーバーを使用しますが、組織が既に使用しているカスタムサーバーを使用することも、この目的のために新しいサーバーを追加することもできます。

カスタムクレームを追加する

クレームタブで、「クレームを追加」をクリックします

-

名前: 6clicksRoles(この名前である必要があります)。

-

トークンタイプに含める: 常にIDトークン。

-

値のタイプ: グループ

-

フィルター: 6clicks-role-で始まる

-

含める: 次のスコープ: プロファイル。

カスタムアクセスポリシーを作成する

アクセスポリシータブに移動し、「新しいアクセスポリシーを追加」を選択します。ポリシーに名前を付け、6clicksアプリケーションに割り当てます。

アクセスポリシールールを作成する

少なくとも1つのルールを追加する必要があります。ポリシーを選択し、「ルールを追加」ボタンをクリックします。

ルールは次の属性で作成する必要があります:

-

ルール名: 自由形式

-

認可タイプが: 認可コード

-

ユーザーが: アプリに割り当てられた任意のユーザー

-

要求されたスコープ: 次のスコープ: openid, profile, email

デフォルトのOktaポリシーを無効にすることをお勧めします。アクセストークンとリフレッシュトークンの有効期間は、リスク許容度に合わせて設定できます。

トークンをテストする

このアプリケーションのIDトークンに6clicksAuthRolesグループを持つ役割属性が追加されることをテストできます。上記のセットアップが完了し、Okta内で有効な6clicksグループに少なくとも1人のユーザーが割り当てられていることを確認してください。

トークンプレビュータブをクリックします

-

Oath/OIDCクライアントはあなたの6clicksアプリケーションです

-

認可タイプ: 認可コード

-

ユーザーは有効なグループに割り当てられている必要があり、アプリケーションに割り当てられる必要があります(上記参照)

-

スコープ: open, profile, email

トークンをプレビューをクリックすると、id_tokenに対応するグループを持つ役割属性が表示されるはずです

Okta組織サーバー(orgサーバー)を使用する

Okta Orgサーバー発行者URI

Okta org認可サーバーの発行者URIは: https://{yourOktaDomain}. これを6clicksセットアップを完了するために必要ですので、記録して将来の参照のために保存してください。

Orgサーバーグループクレームを構成する

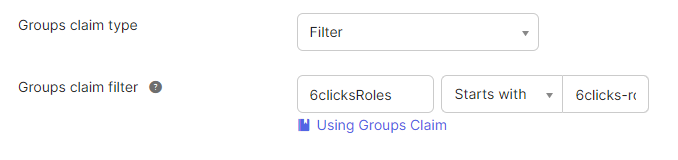

アプリケーションのサインオンタブで、OpenID Connect IDトークンセクションの「編集」をクリックします。

-

グループクレームタイプをフィルターとして保持し、フィルターを次のように設定します: 6clicksRoles 「6clicks-role-」で始まる

ユーザーが「6Clicks - テナント名」アプリケーションにログインすると、グループクレームがIDトークンに含まれ、グループ名が役割名になります。

7. 6clicksセットアップを完了する

Okta クライアント(アプリケーション)IDと発行者URIを取得したはずです。この情報を持って6clicksに戻り、6clicks SSOセットアップを完了します。